Jika server MSSQL anda terkunci ransomware, maka disinilah tempat download software decryptor database mssql terkunci ransomware. Sebagai konteks, Ransomware tidak hanya mengunci data penting, tetapi juga dapat menyebabkan kerugian finansial dan reputasi yang signifikan. Artikel ini akan membahas bagaimana ransomware bekerja, khususnya dalam menyerang database MSSQL, serta solusi efektif untuk mendekripsi database yang terkunci.

Memahami Ransomware dan Taktik Reconnaissance

Ransomware adalah jenis malware yang mengenkripsi data korban dan meneror dengan Memberikan catatan tebusan seperti _README.TXT untuk mengembalikan akses. Sebelum melancarkan serangan, pelaku sering melakukan reconnaissance, yaitu pengintaian untuk mengumpulkan informasi tentang target. Proses ini melibatkan pemasangan trojan dan backdoor ke dalam sistem korban, memungkinkan akses tanpa izin dan pemantauan aktivitas jaringan.

Menurut laporan dari Cloudflare, kelompok ransomware seperti UNC2198 menggunakan trojan ICEDID untuk mendapatkan akses awal ke jaringan korban sebelum melancarkan serangan ransomware.

Pentingnya Deteksi Trojan dan Backdoor

Trojan dan backdoor dapat bersembunyi dalam sistem selama berbulan-bulan sebelum diaktifkan. Oleh karena itu, deteksi dini sangat penting untuk mencegah serangan ransomware. Salah satu solusi yang dapat digunakan adalah Bitdefender EDR (Endpoint Detection and Response) dan XDR (Extended Detection and Response), yang dirancang khusus untuk mendeteksi ancaman seperti Conti dan Proton Ransomware (.ZENIX dan .ZEBRA). Bitdefender EDR menawarkan uji coba gratis yang memungkinkan organisasi mengidentifikasi dan merespons ancaman sebelum menyebabkan kerusakan lebih lanjut.

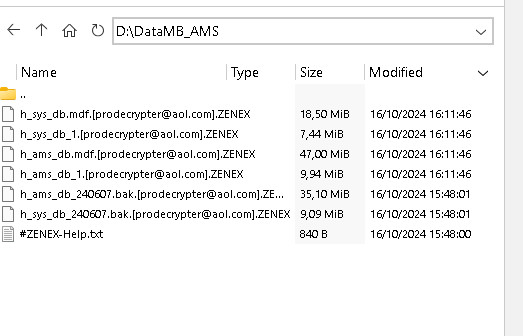

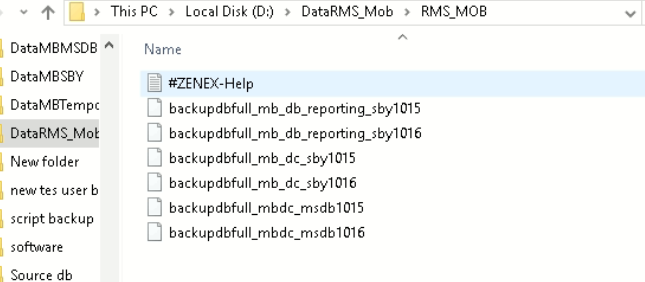

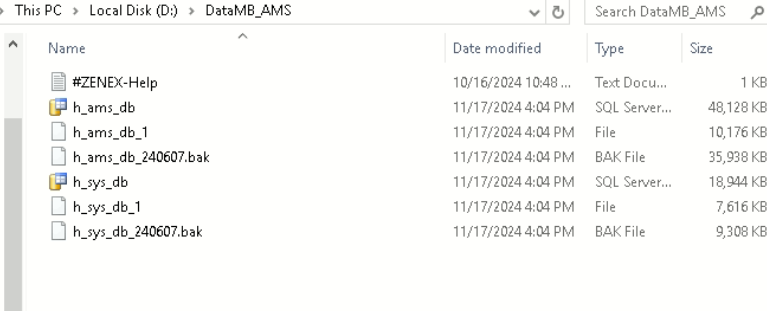

Perlu diketahui bahwa Target Utama Ransomware adalah data vital seprrti Database MSSQLSelama fase reconnaissance, ransomware sering mencari data penting seperti file MDF, LDF, dan BAK yang terkait dengan Microsoft SQL Server. File-file ini menyimpan informasi krusial dan menjadi target utama karena nilainya bagi organisasi.

Menurut laporan dari BleepingComputer, server Microsoft SQL telah menjadi target dalam serangan ransomware, dengan pelaku menggunakan berbagai teknik untuk mengakses dan mengenkripsi database.

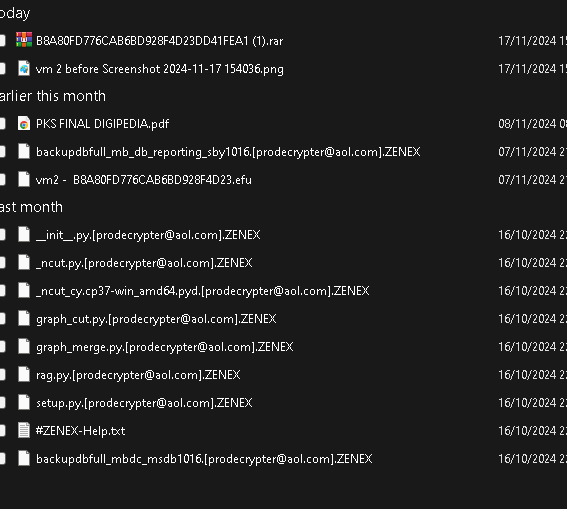

Kasus Nyata: Serangan Ransomware pada Server Virtualisasi

Banyak organisasi menggunakan virtualisasi, seperti VM Windows, untuk efisiensi dan skalabilitas. Namun, ini tidak membuat mereka kebal terhadap serangan ransomware. Beberapa klien kami mengalami serangan ransomware meskipun menggunakan virtualisasi, menunjukkan bahwa pelaku dapat menembus lapisan keamanan tambahan sebagaimana ada pada dokumentasi before-after decrypt dengan layanan kami:

Berikut adalah penjelasan teknis mengenai modus operandi ransomware yang perlu dicegah:

1. Eksploitasi Kerentanan pada Hypervisor:

Hypervisor, seperti VMware ESXi, menjadi target utama karena mengelola beberapa mesin virtual (VM). Kerentanan dalam hypervisor dapat dieksploitasi untuk mendapatkan akses ke semua VM yang berjalan di atasnya. Contohnya, ransomware seperti ESXiArgs menargetkan server ESXi dengan mengenkripsi file konfigurasi VM, membuatnya tidak dapat digunakan .

2. Penyusupan melalui Layanan yang Terpapar:

Layanan seperti MSSQL yang terpapar ke internet tanpa keamanan memadai menjadi pintu masuk bagi penyerang. Mereka menggunakan serangan brute-force untuk mendapatkan kredensial akses, kemudian menyebarkan ransomware seperti Mimic yang mengenkripsi data pada server MSSQL . Bruteforce yang digunakan juga berasal dari kredensial bocor yang dijual sebelumnya via darkweb. Jikapun itu belum cukup, ransomware akan menggunakan botne atau komputer zombie yang sudah dihack untuk melakukan brute-force tersebut. Sangat effort ya.

3. Penggunaan Alat Penetrasi untuk Pergerakan Lateral:

Setelah mendapatkan akses awal, penyerang menggunakan software seperti Cobalt Strike untuk melakukan pergerakan lateral dalam jaringan. Alat ini memungkinkan mereka mengeskalasi hak akses, mengidentifikasi VM yang menjalankan MSSQL, dan akhirnya menyebarkan ransomware ke target tersebut . Penasaran dari mana mereka mendapatkan Si Cobalt Strike ini? Tool ini sbeenarnya didevelop untuk para ethical hacker, namun software berbahaya ini bocor ke tangan ransomware black hat yang menyebarkan ransomwarenya. Jangan kayak gini ya dek ya.

4. Penyebaran Ransomware melalui Mesin Virtual:

Beberapa ransomware, seperti Ragnar Locker, menyembunyikan payload mereka dalam mesin virtual yang dikemas dengan perangkat lunak virtualisasi seperti VirtualBox. Metode ini memungkinkan ransomware berjalan di lingkungan terisolasi, menghindari deteksi oleh solusi keamanan yang berjalan pada host .

5. Eksploitasi Kerentanan pada Sistem Operasi dan Aplikasi:

Kerentanan dalam sistem operasi Windows atau aplikasi yang berjalan di VM dapat dieksploitasi untuk mendapatkan akses dan menyebarkan ransomware. Penting untuk memastikan semua sistem dan aplikasi diperbarui dengan patch keamanan terbaru untuk mencegah eksploitasi semacam ini.

6. Serangan Phishing dan Teknik Rekayasa Sosial:

Penyerang sering menggunakan email phishing yang mengandung lampiran berbahaya atau tautan ke situs web berbahaya. Jika pengguna di dalam VM mengakses atau mengunduh konten tersebut, ransomware dapat diinstal dan dijalankan, mengenkripsi data pada VM tersebut. Untuk kasus ini, kami sarankan Anda melakukan simulasi dan training phishing untuk karyawa. Kami menyediakan 2 software trial simulasi serangan phishing dan kerentanan ransomware pada jaringan yang bisa direservasi via Chatroom.

7. Penggunaan Skrip Otomatisasi untuk Penyebaran:

Setelah mendapatkan akses ke hypervisor atau VM, penyerang dapat menggunakan skrip otomatisasi untuk menghentikan layanan terkait MSSQL, membuat salinan data untuk dijual ulang ke dark-web, dan kemudian mengenkripsi file database seperti MDF dan LDF. Ini memastikan bahwa data menjadi tidak dapat diakses oleh korban.

Solusi: Unduh Tool Decryptor Gratis dari FixRansomware.com

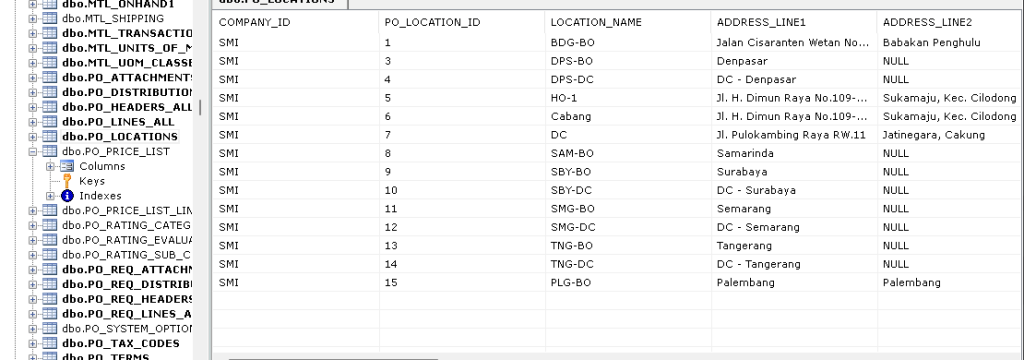

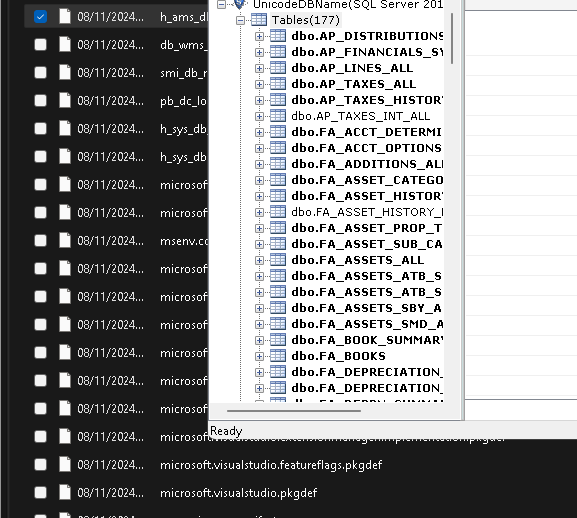

Untuk membantu organisasi mengatasi masalah ini, kami menyediakan tool decryptor yang dapat diunduh di https://app.fixransomware.com. Tool ini memiliki mode gratis yang memungkinkan pengguna mendekripsi database MSSQL yang terkunci oleh ransomware dengan keberhasilan after-dekrip sebagaimana dokumentasi dibawah:

Langkah-Langkah Menggunakan Tool Decryptor:

1. Unduh Tool: Kunjungi app.fixransomware.com dan unduh versi gratis dari tool decryptor.

2. Instalasi: Ikuti petunjuk instalasi yang disediakan.

3. Pemindaian: Jalankan pemindaian untuk mendeteksi file yang terenkripsi.

4. Dekripsi: Gunakan fitur dekripsi untuk mengembalikan akses ke data Anda.

Pencegahan: Strategi Menghadapi Ancaman Ransomware

Selain menggunakan tool decryptor, penting untuk menerapkan langkah-langkah pencegahan berikut:

Backup Rutin: Lakukan backup data secara teratur dan simpan di lokasi yang aman.

Pembaruan Sistem: Pastikan semua perangkat lunak dan sistem operasi diperbarui untuk menutup celah keamanan.

Pelatihan Karyawan: Edukasi karyawan tentang praktik keamanan siber dan cara mengenali ancaman potensial.Implementasi

Solusi Keamanan: Gunakan solusi keamanan seperti firewall, antivirus, dan EDR untuk melindungi jaringan Anda.

KesimpulanRansomware merupakan ancaman serius bagi organisasi di seluruh dunia. Dengan memahami cara kerja ransomware dan menerapkan langkah-langkah pencegahan yang tepat, Anda dapat melindungi data berharga Anda. Jika Anda menjadi korban serangan, tool decryptor dari FixRansomware.com dapat membantu memulihkan akses ke database MSSQL Anda. Selalu waspada dan proaktif dalam menghadapi ancaman siber untuk menjaga integritas dan keamanan data Anda.